كل ما تريد معرفته عند إصابة جهاز Mac ببرنامج ضار جديد من نوع Silver Sparrow (08.31.25)

إذا كنت تعتقد أن جهاز Mac الخاص بك محمي من البرامج الضارة ، ففكر مرة أخرى. أصبح مؤلفو البرامج الضارة بارعين في استغلال نقاط الضعف في الأنظمة الأساسية المختلفة ، بما في ذلك macOS. يتضح هذا في الإصابات السابقة بالبرامج الضارة التي استهدفت أجهزة Mac ، بما في ذلك البرامج الضارة Shlayer والبرامج الضارة لأفضل النتائج.

ما هي البرامج الضارة لـ Silver Sparrow macOS؟مؤخرًا ، يمتلك باحثو الأمان Red Canary و Malwarebytes و VMware Carbon Black اكتشف برنامج macOS ضارًا جديدًا أصاب أكثر من 40.000 جهاز Mac على مستوى العالم. هذا التهديد الجديد يسمى Silver Sparrow. وفقًا لـ Malwarebytes ، انتشرت البرامج الضارة في 153 دولة ، مع الولايات المتحدة والمملكة المتحدة وكندا وفرنسا وألمانيا بأعلى تركيزات. من غير الواضح عدد أجهزة M1 Mac من بين هذه الـ 40000 ولا نعرف بالضبط كيف يبدو التوزيع.

لاحظ الباحثون أنه على الرغم من أن Silver Sparrow يشكل تهديدًا خطيرًا بشكل معقول للجهاز المصاب ، إلا أنه لا يُظهر أي سلوك ضار يُتوقع غالبًا من البرامج الإعلانية الشائعة في macOS. هذا يجعل البرامج الضارة محيرة لأن خبراء الأمن ليس لديهم فكرة عما تم تصميم البرامج الضارة من أجله.

ومع ذلك ، لاحظ الباحثون أن البرامج الضارة تظل جاهزة لتقديم حمولة ضارة في أي وقت. عند التحقيق ، لم تقدم سلالة البرامج الضارة لـ Silver Sparrow macOS حمولة ضارة على الأجهزة المصابة ، لكنهم حذروا مستخدمي Mac المتضررين من أنها لا تزال تشكل مخاطر كبيرة على الرغم من سلوكها الخامل.

على الرغم من أن الباحثين لم يلاحظوا أن Silver Sparrow يقدم حمولات ضارة إضافية ، إلا أن توافق شريحة M1 ، والوصول العالمي ، ومعدل الإصابة المرتفع ، والنضج التشغيلي يجعل من Silver Sparrow تهديدًا خطيرًا بشكل معقول. اكتشف خبراء الأمان أيضًا أن البرامج الضارة لنظام التشغيل Mac متوافقة مع كل من معالجات Intel و Apple Silicon.

فيما يلي جدول زمني تقريبي لتطور برنامج Silver Sparrow الضار:

- أغسطس 18 ، 2020: إصدار البرامج الضارة 1 (إصدار غير M1) تم إنشاء نطاق رد الاتصال api.mobiletraits [.] com

- 31 أغسطس 2020: تم إرسال إصدار البرامج الضارة 1 (إصدار بخلاف M1) إلى VirusTotal

- 2 سبتمبر 2020: تم عرض ملف version.json أثناء تنفيذ الإصدار 2 من البرامج الضارة المقدمة إلى VirusTotal

- 5 كانون الأول (ديسمبر) 2020: أنشأ نطاق رد الاتصال الإصدار 2 (إصدار M1) api.specialattributes [.] تم إنشاء com

- 22 يناير 2021: إصدار ملف PKG 2 (يحتوي على ملف ثنائي M1) تم إرساله إلى VirusTotal

- 26 يناير 2021: اكتشف Red Canary الإصدار 1 من برنامج Silver Sparrow الضار

- 9 فبراير 2021: اكتشف Red Canary الإصدار 2 من برنامج Silver Sparrow الضار (إصدار M1)

اكتشفت شركة الأمان Red Canary البرامج الضارة الجديدة ، التي تستهدف أجهزة Mac المزودة بمعالجات M1 الجديدة. يُطلق على البرنامج الضار اسم Silver Sparrow ، ويستخدم macOS Installer Javascript API لتنفيذ الأوامر. إليك ما تحتاج إلى معرفته.

لا أحد يعرف على وجه اليقين. مرة واحدة على جهاز Mac Silver Sparrow يتصل بخادم مرة واحدة في الساعة. يشعر الباحثون الأمنيون بالقلق من أنه قد يستعد لهجوم كبير.

تعتقد شركة الأمن Red Canary أنه على الرغم من أن Silver Sparrow قد سلمت الآن حمولة ضارة ، إلا أنها قد تشكل تهديدًا خطيرًا إلى حد ما.

أصبحت البرامج الضارة ملحوظة لأنها تعمل على شريحة M1 من Apple. لا يشير ذلك بالضرورة إلى أن المجرمين يستهدفون أجهزة M1 Mac على وجه التحديد ، بل يشير إلى إمكانية إصابة كل من أجهزة M1 Mac و Intel Macs.

ما هو معروف هو أن أجهزة الكمبيوتر المصابة تتصل بخادم مرة واحدة في الساعة ، لذلك قد يكون شكلاً من أشكال التحضير لهجوم كبير.

تستخدم البرامج الضارة واجهة برمجة تطبيقات جافا سكريبت لمثبت نظام التشغيل Mac OS لتنفيذ الأوامر.

لم تتمكن شركة الأمان حتى الآن من تنفيذ الأوامر. تحديد كيف تؤدي الأوامر إلى أي شيء آخر ، وبالتالي لا يزال من غير المعروف إلى أي مدى يشكل Silver Sparrow تهديدًا. ومع ذلك ، تعتقد شركة الأمان أن البرنامج الضار خطير.

من جانب Apple ، ألغت الشركة الشهادة المستخدمة للتوقيع على الحزمة المرتبطة ببرنامج Silver Sparrow الضار.

على الرغم من خدمة كاتب العدل من Apple ، نجح مطورو برامج macOS في استهداف منتجات Apple ، بما في ذلك تلك التي تستخدم أحدث شريحة ARM مثل MacBook Pro و MacBook Air و Mac Mini.

تدعي Apple أنها تمتلك "صناعة- رائدة "آلية حماية المستخدم ولكن تهديد البرامج الضارة يستمر في الظهور مرة أخرى.

في الواقع ، يبدو أن الجهات الفاعلة في مجال التهديد متقدمة بالفعل على اللعبة ، وتستهدف شرائح M1 في مهدها. هذا على الرغم من أن العديد من المطورين الشرعيين لم ينقلوا تطبيقاتهم إلى النظام الأساسي الجديد.

تقوم البرامج الضارة لـ Silver Sparrow macOS بشحن ثنائيات لشركة Intel و ARM ، وتستخدم AWS و Akamai CDN

أوضح الباحثون فضية عمليات Sparrow في منشور المدونة "Clipping Silver Sparrow's Wings: Outing macOS malware قبل أن تبدأ الرحلة".

توجد القطعة الجديدة من البرامج الضارة في ثنائيين ، تنسيق Mach-object الذي يستهدف معالجات Intel x86_64 و Mach-O ثنائي مصمم لأجهزة M1 Mac.

يتم تثبيت البرامج الضارة لنظام التشغيل macOS من خلال حزم مثبت Apple المسماة "update.pkg" أو "updater.pkg."

تتضمن الأرشيفات رمز JavaScript الذي يتم تشغيله قبل تنفيذ البرنامج النصي للتثبيت ، مما يطالب المستخدم بالسماح برنامج "يحدد ما إذا كان يمكن تثبيت البرنامج".

إذا وافق المستخدم على ذلك ، تقوم شفرة JavaScript بتثبيت برنامج نصي باسم verx.sh. إن إجهاض عملية التثبيت في هذه المرحلة غير مجدي لأن النظام مصاب بالفعل ، وفقًا لبرنامج Malwarebytes.

بمجرد التثبيت ، يتصل البرنامج النصي بخادم الأوامر والتحكم كل ساعة ، ويتحقق من الأوامر أو الثنائيات التي يجب تنفيذها.

يعمل مركز القيادة والتحكم على خدمات الويب Amazon (AWS) والبنية التحتية لشبكات توصيل المحتوى Akamai (CDN). قال الباحثون إن استخدام البنية التحتية السحابية يجعل من الصعب منع الفيروس.

والمثير للدهشة أن الباحثين لم يكتشفوا نشر الحمولة النهائية ، مما يجعل الهدف النهائي للبرامج الضارة لغزا. ص>

لاحظوا أنه ربما كانت البرامج الضارة تنتظر تلبية شروط معينة. وبالمثل ، يمكن أن يكتشف أنه يتم مراقبته من قبل الباحثين الأمنيين ، وبالتالي تجنب نشر الحمولة الضارة.

عند التنفيذ ، تطبع ثنائيات Intel x86_64 "Hello World" بينما تعرض ثنائيات Mach-O "لقد فعلت ذلك ! "

أطلق عليهم الباحثون اسم" ثنائيات المتفرجين "لأنهم لم يظهروا أي سلوك ضار. بالإضافة إلى ذلك ، تحتوي البرامج الضارة لنظام التشغيل macOS على آلية لإزالة نفسها ، مما يزيد من قدراتها التخفي.

ومع ذلك ، فقد أشاروا إلى أن ميزة الإزالة الذاتية لم يتم استخدامها مطلقًا على أي من الأجهزة المصابة. تبحث البرامج الضارة أيضًا عن عنوان URL الخاص بـ img الذي تم تنزيله منه بعد التثبيت. وجادلوا بأن مطوري البرامج الضارة يرغبون في تتبع قناة التوزيع الأكثر فاعلية.

لم يتمكن الباحثون من معرفة كيفية تسليم البرامج الضارة ، لكن قنوات التوزيع المحتملة تتضمن تحديثات فلاش وهمية أو برامج مقرصنة أو إعلانات ضارة أو تطبيقات مشروعة.

يحدد مجرمو الإنترنت قواعد هجماتهم ، وهي متروك لنا للدفاع ضد تكتيكاتهم ، حتى عندما تكون هذه التكتيكات غير واضحة تمامًا. هذا هو الوضع مع Silver Sparrow ، البرنامج الضار الذي تم تحديده حديثًا والذي يستهدف macOS. في الوقت الحالي ، لا يبدو أنها تفعل الكثير بشكل رهيب ، ولكنها يمكن أن توفر نظرة ثاقبة للتكتيكات التي يجب أن ندافع عنها.

المواصفات الفنية لبرنامج Silver Sparrow Malware

وفقًا لتحقيقات الباحثين ، هناك إصداران من برنامج Silver Sparrow الضار ، يشار إليهما باسم "الإصدار 1" و "الإصدار 2".

إصدار البرنامج الضار 1

- اسم الملف: updater.pkg (حزمة المثبت لـ v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

إصدار البرنامج الضار 2

- اسم الملف: تحديث .pkg (حزمة المثبت للإصدار 2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

بصرف النظر عن التغيير في عناوين URL للتنزيل وتعليقات النص البرمجي ، كان لنسختين من البرامج الضارة اختلاف رئيسي واحد فقط. تضمن الإصدار الأول نسخة Mach-O ثنائية مجمعة لمعمارية Intel x86_64 فقط بينما تضمن الإصدار الثاني ثنائي Mach-O تم تجميعه لكل من معماري Intel x86_64 و M1 ARM64. هذا مهم لأن بنية M1 ARM64 جديدة وهناك عدد قليل جدًا من التهديدات التي تم اكتشافها للمنصة الجديدة.

لا يبدو أن الثنائيات المجمعة Mach-O تفعل أي شيء لذلك يطلق عليها "المتفرج" الثنائيات. "

كيف يتم توزيع العصفور الفضي؟استنادًا إلى التقارير ، يتم توزيع الكثير من تهديدات macOS من خلال الإعلانات الضارة كمثبِّتات فردية مستقلة في نموذج PKG أو DMG ، متنكرين في صورة تطبيق شرعي - مثل Adobe Flash Player - أو كتحديثات. ومع ذلك ، في هذه الحالة ، وزع المهاجمون البرامج الضارة في حزمتين مختلفتين: updater.pkg و update.pkg. يستخدم كلا الإصدارين نفس الأساليب في التنفيذ ، ويختلفان فقط في تجميع ثنائي المتفرج.

يتمثل أحد الأشياء الفريدة في Silver Sparrow في أن حزم المثبِّت الخاصة بها تستفيد من واجهة برمجة تطبيقات JavaScript لمثبت macOS لتنفيذ الأوامر المشبوهة. بينما تقوم بعض البرامج الشرعية بذلك أيضًا ، فهذه هي المرة الأولى التي يتم فيها ذلك بواسطة البرامج الضارة. يعد هذا انحرافًا عن السلوك الذي نلاحظه عادةً في برامج تثبيت macOS الضارة ، والتي تستخدم بشكل عام البرامج النصية للتثبيت المسبق أو ما بعد التثبيت لتنفيذ الأوامر. في حالات التثبيت المسبق وما بعد التثبيت ، يُنشئ التثبيت نمط قياس عن بُعد خاص يشبه ما يلي:

- العملية الأصلية: package_script_service

- العملية: bash، zsh، sh، Python، أو مترجم آخر

- سطر الأوامر: يحتوي على التثبيت المسبق أو التثبيت اللاحق

لا يُعد نمط القياس عن بُعد هذا مؤشرًا عالي الدقة للبرامج الضارة في حد ذاته لأنه حتى البرامج الشرعية تستخدم النصوص البرمجية ، ولكنه يحدد المثبتات بشكل موثوق باستخدام البرامج النصية للتثبيت المسبق وما بعد التثبيت بشكل عام. يختلف Silver Sparrow عما نتوقع رؤيته من مثبتات macOS الضارة من خلال تضمين أوامر JavaScript في ملف تعريف التوزيع XML لملف الحزمة. ينتج عن هذا نمط قياس عن بُعد مختلف:

- العملية الأصلية: المثبت

- العملية: bash

كما هو الحال مع البرامج النصية للتثبيت المسبق وما بعد التثبيت ، فإن نمط التتبع عن بُعد هذا لا يكفي لتحديد السلوك الضار من تلقاء نفسه. تتضمن البرامج النصية للتثبيت المسبق وما بعد التثبيت وسيطات سطر الأوامر التي تقدم أدلة على ما يتم تنفيذه بالفعل. من ناحية أخرى ، يتم تشغيل أوامر JavaScript الضارة باستخدام عملية مثبت macOS المشروعة وتقدم رؤية قليلة جدًا لمحتويات حزمة التثبيت أو كيفية استخدام هذه الحزمة لأوامر JavaScript.

نحن نعلم أن البرامج الضارة عبر حزم مثبت Apple (ملفات .pkg) المسماة update.pkg أو updater.pkg. ومع ذلك ، لا نعرف كيف تم تسليم هذه الملفات إلى المستخدم.

تضمنت ملفات .pkg هذه كود JavaScript ، بحيث يتم تشغيل الكود في البداية ، قبل بدء التثبيت بالفعل . سيُسأل المستخدم بعد ذلك عما إذا كان يريد السماح بتشغيل برنامج "لتحديد ما إذا كان يمكن تثبيت البرنامج".

أداة تثبيت Silver Sparrow تخبر المستخدم:

"ستشغل هذه الحزمة برنامجًا لتحديد ما إذا كان يمكن تثبيت البرنامج."

وهذا يعني أنه إذا كنت تريد النقر فوق "متابعة" ، ولكن بعد ذلك فكر في الأمر بشكل أفضل وإنهاء برنامج التثبيت ، سيكون قد فات الأوان. لقد كنت مصابًا بالفعل.

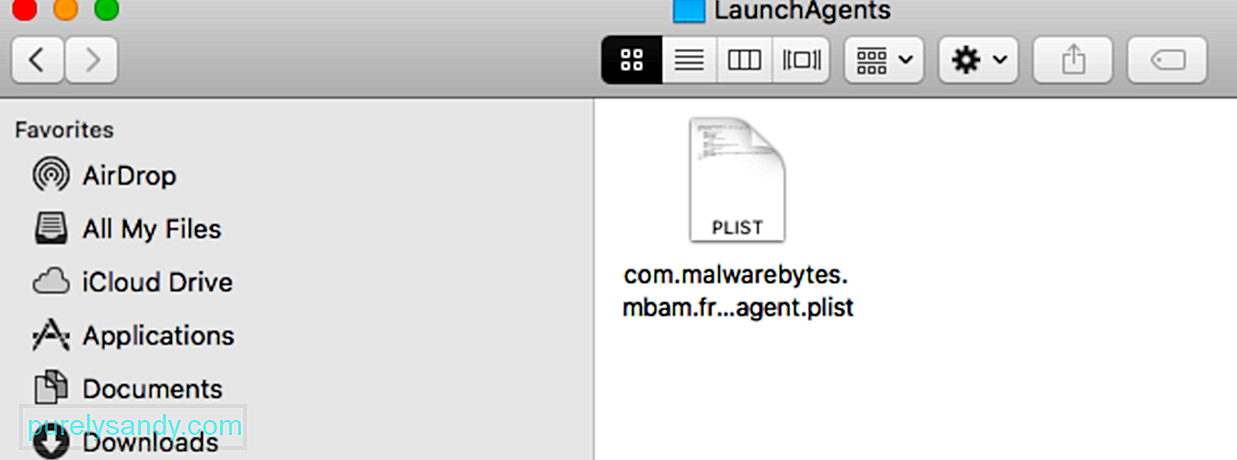

كان مؤشرًا آخر على النشاط الضار هو عملية PlistBuddy التي تنشئ LaunchAgent على جهاز Mac الخاص بك.

توفر LaunchAgents طريقة لإصدار تعليمات التشغيل ، ونظام تهيئة macOS ، لتنفيذ المهام بشكل دوري أو تلقائيًا. يمكن كتابتها من قبل أي مستخدم في نقطة النهاية ، ولكن عادةً ما يتم تنفيذها أيضًا كمستخدم يكتبها.

هناك عدة طرق لإنشاء قوائم الخصائص (plists) على macOS ، وفي بعض الأحيان يستخدم المخترقون طرقًا مختلفة لتلبية احتياجاتهم. إحدى هذه الطرق هي من خلال PlistBuddy ، وهي أداة مدمجة تسمح لك بإنشاء قوائم خصائص متنوعة على نقطة نهاية ، بما في ذلك LaunchAgents. يلجأ المتسللون أحيانًا إلى PlistBuddy لإثبات المثابرة ، ويؤدي القيام بذلك إلى تمكين المدافعين من فحص محتويات LaunchAgent بسهولة باستخدام EDR لأن جميع خصائص الملف تظهر في سطر الأوامر قبل الكتابة.

في Silver Sparrow's الحالة ، هذه هي أوامر كتابة محتوى plist:

- PlistBuddy -c “Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: StartInterval true 3600” ~ / Library / Launchagents / init_verx.plist > PlistBuddy -c “Add: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

سيشبه LaunchAgent Plist XML التالي:

Label

init_verx

RunAtLoad

صحيح

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[timestamp] [تم تنزيل البيانات من plist]

يتضمن Silver Sparrow أيضًا فحصًا للملف يتسبب في إزالة جميع آليات الاستمرارية والنصوص عن طريق التحقق من وجود ~ / Library /._ inn على القرص. في حالة وجود الملف ، يقوم Silver Sparrow بإزالة كافة مكوناته من نقطة النهاية. أشارت تجزئة تم الإبلاغ عنها من Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) إلى أن ملف ._insu كان فارغًا.

إذا كان [-f ~ / Library /._ inn]

ثم

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

في نهاية التثبيت ، يقوم Silver Sparrow بتنفيذ أمري اكتشاف لإنشاء بيانات لطلب curl HTTP POST يشير إلى حدوث التثبيت. يقوم أحدهما باسترداد UUID الخاص بالنظام للإبلاغ ، ويعثر الثاني على عنوان URL المستخدم لتنزيل ملف الحزمة الأصلي.

من خلال تنفيذ استعلام sqlite3 ، يعثر البرنامج الضار على عنوان URL الأصلي الذي تم تنزيل PKG منه ، مما يمنح مجرمي الإنترنت فكرة قنوات التوزيع الناجحة. عادة ما نرى هذا النوع من النشاط مع البرامج الضارة على نظام التشغيل macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'حدد LSQuarantineDataURLString من LSQuarantineEvent حيث LSQuarantineDataURLString مثل "[منقح]" ترتيب LSQ > كيفية إزالة برنامج Silver Sparrow الضار من جهاز Mac

اتخذت Apple خطوات سريعة لتجاوز شهادات المطور التي مكنت من تثبيت برنامج Silver Sparrow الضار. وبالتالي لن يكون من الممكن إجراء المزيد من عمليات التثبيت.

عادة ما يكون عملاء Apple محميين من البرامج الضارة لأنه يلزم توثيق جميع البرامج التي يتم تنزيلها خارج Mac App Store. في هذه الحالة ، يبدو أن كتّاب البرامج الضارة تمكنوا من الحصول على شهادة تم استخدامها للتوقيع على الحزمة.

بدون هذه الشهادة ، لم يعد بإمكان البرامج الضارة إصابة المزيد من أجهزة الكمبيوتر.

هناك طريقة أخرى لاكتشاف Silver Sparrow وهي البحث عن وجود مؤشرات لتأكيد ما إذا كنت تتعامل مع عدوى Silver Sparrow أو شيء آخر:

- ابحث عن عملية يبدو أنها تنفذ PlistBuddy بالتزامن مع سطر الأوامر الذي يحتوي على ما يلي: LaunchAgents و RunAtLoad و true. يساعد هذا التحليل في العثور على العديد من عائلات برامج macOS الضارة التي تؤسس استمرار LaunchAgent.

- ابحث عن عملية يبدو أنها sqlite3 يتم تنفيذها جنبًا إلى جنب مع سطر أوامر يحتوي على: LSQuarantine. يساعد هذا التحليل في العثور على العديد من عائلات برامج macOS الضارة التي تتلاعب أو تبحث في البيانات الوصفية للملفات التي تم تنزيلها.

- ابحث عن عملية يبدو أنها تنفذ بالتزامن مع سطر أوامر يحتوي على: s3.amazonaws.com يساعد هذا التحليل في العثور على العديد من عائلات برامج macOS الضارة التي تستخدم حاويات S3 للتوزيع.

يشير وجود هذه الملفات أيضًا إلى أن جهازك قد تعرض للاختراق إما من خلال الإصدار 1 أو الإصدار 2 من برنامج Silver Sparrow الضار :

- ~ / Library /.

- /tmp/version.json (ملف تم تنزيله من S3 لتحديد تدفق التنفيذ)

- /tmp/version.plist (تم تحويل version.json إلى قائمة خصائص)

بالنسبة للإصدار 1 من البرامج الضارة:

- اسم الملف: updater.pkg (حزمة المثبت لـ v1) أو محدث (bystander Mach-O Intel binary in v1 package)

- MD5: 30c9bc7d40454e501c358f77449071aa أو c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.] com (S3 bucket hold version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1 script يتم تنفيذه كل ساعة)

- / tmp / agent (ملف يحتوي على حمولة الإصدار 1 النهائية إذا تم توزيعها)

- ~ / Library / Launchagents / agent.plist (آلية استمرار الإصدار 1)

- ~ / Library / Launchagents / init_agent.plist (v1 آلية المثابرة)

- معرّف المطور Saotia Seay (5834W6MYX3) - تم إبطال التوقيع الثنائي للمتفرج v1 بواسطة Apple

بالنسبة لإصدار البرامج الضارة 2:

- اسم الملف: update.pkg (حزمة أداة التثبيت لـ v2) أو tasker.app/Contents/MacOS/tasker (المارة Mach-O Intel & amp؛ M1 ثنائي في الإصدار 2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 أو b370191228fef8264be li>

- s3.amazonaws [.] com (S3 bucket Holding version.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (نص برمجي v2 يتم تنفيذه كل ساعة)

- / tmp / verx (ملف يحتوي على حمولة v2 النهائية إذا تم توزيعها)

- ~ / Library / Launchagents / verx.plist (آلية استمرار الإصدار 2)

- ~ / Library / Launchagents / init_verx.plist (آلية استمرار الإصدار 2)

- معرف المطور Julie Willey (MSZ3ZH74RK) - v2 تم إبطال التوقيع الثنائي للمارة بواسطة Apple

لحذف برنامج Silver Sparrow الضار ، هذه هي الخطوات التي يمكنك القيام بها:

1. المسح الضوئي باستخدام برنامج مكافحة البرامج الضارة.سيكون دائمًا أفضل دفاع ضد البرامج الضارة على جهاز الكمبيوتر الخاص بك هو برنامج موثوق لمكافحة البرامج الضارة مثل Outbyte AVarmor. السبب بسيط ، حيث يقوم برنامج مكافحة البرامج الضارة بفحص جهاز الكمبيوتر بالكامل وتحديد موقع أي برامج مشبوهة وإزالتها بغض النظر عن مدى جودة إخفائها. قد تنجح إزالة البرامج الضارة يدويًا ، ولكن هناك دائمًا احتمال أن يفوتك شيء ما. برنامج مكافحة البرامج الضارة الجيد لا يفعل ذلك.

2. احذف برامج وملفات ومجلدات Silver Sparrow.

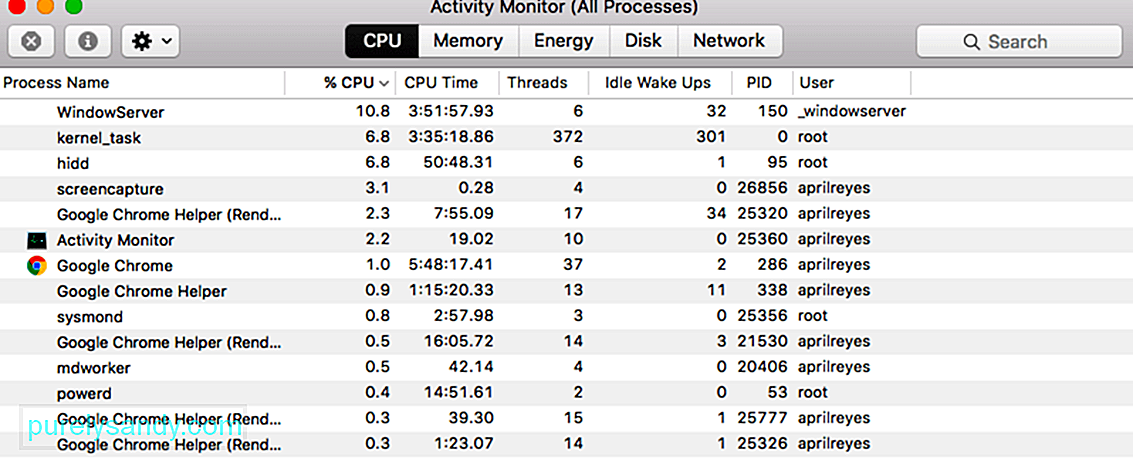

لحذف برنامج Silver Sparrow الضار على جهاز Mac ، انتقل أولاً إلى Activity Monitor وقم بإيقاف أي عمليات مشبوهة. وإلا ، فستتلقى رسائل خطأ عند محاولة حذفه. للوصول إلى مراقب النشاط ، اتبع الخطوات التالية:

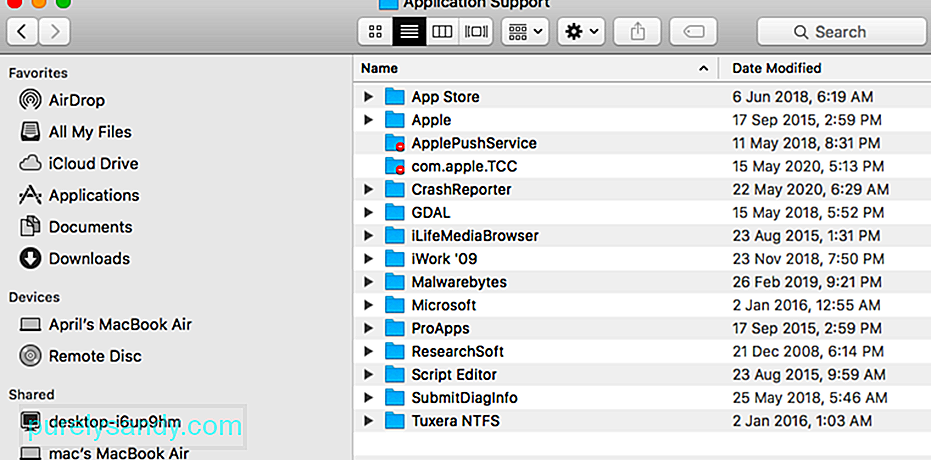

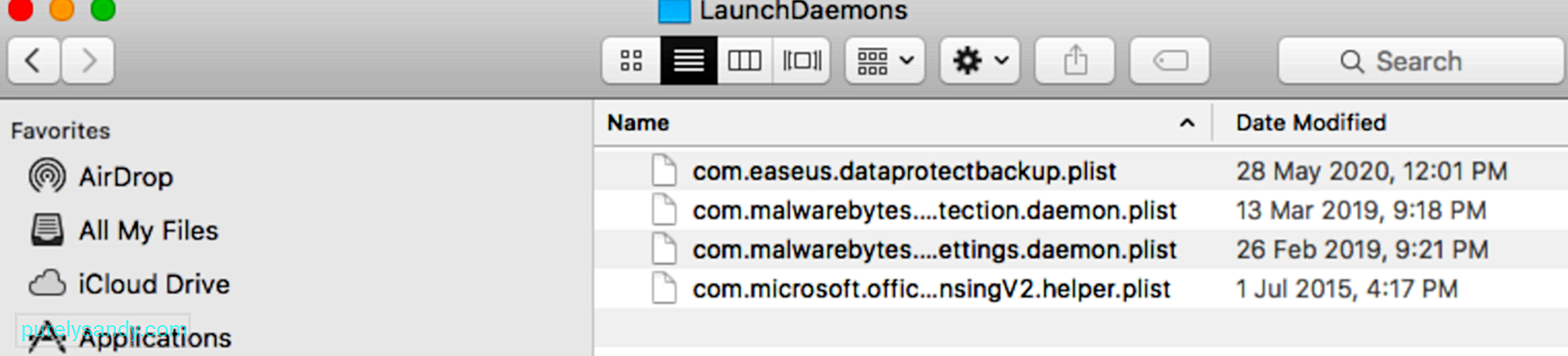

بعد حذف أي برامج مشبوهة ، سيتعين عليك أيضًا حذف البرامج الضارة المتعلقة الملفات والمجلدات. فيما يلي الخطوات الواجب اتخاذها:

بعد حذف البرامج الضارة يدويًا من محركات الأقراص الثابتة بجهاز الكمبيوتر الخاص بك ، ستحتاج أيضًا إلى إلغاء تثبيت أي ملحقات متصفح Top Results. اذهب إلى الإعدادات و GT. الإضافات الموجودة في المتصفح الذي تستخدمه وقم بإزالة أي ملحقات لست على دراية بها. بدلاً من ذلك ، يمكنك إعادة تعيين متصفحك إلى الوضع الافتراضي حيث سيؤدي ذلك أيضًا إلى إزالة أي ملحقات.

الملخصيظل برنامج Silver Sparrow الخبيث غامضًا لأنه لا يقوم بتنزيل حمولات إضافية حتى بعد وقت طويل. هذا يعني أنه ليس لدينا فكرة عما تم تصميم البرامج الضارة من أجله ، مما يترك مستخدمي Mac وخبراء الأمان في حيرة بشأن ما يجب القيام به. على الرغم من قلة الأنشطة الخبيثة ، فإن وجود البرنامج الضار بحد ذاته يشكل تهديدًا للأجهزة المصابة. ومن ثم يجب إزالته على الفور وحذف كل آثاره.

فيديو يوتيوب: كل ما تريد معرفته عند إصابة جهاز Mac ببرنامج ضار جديد من نوع Silver Sparrow

08, 2025